MTP

Profil MTP monitoruje urządzenie i wykrywa potencjalne zagrożenia na jakie może być narażone. Dodatkowo profil pozwala na skonfigurowanie określonych reakcji na wykryte incydenty bezpieczeństwa.

Kompatybilność:

- Android

- Android Enterprise Device Owner

- Android Enterprise Profile Owner

- Samsung Knox

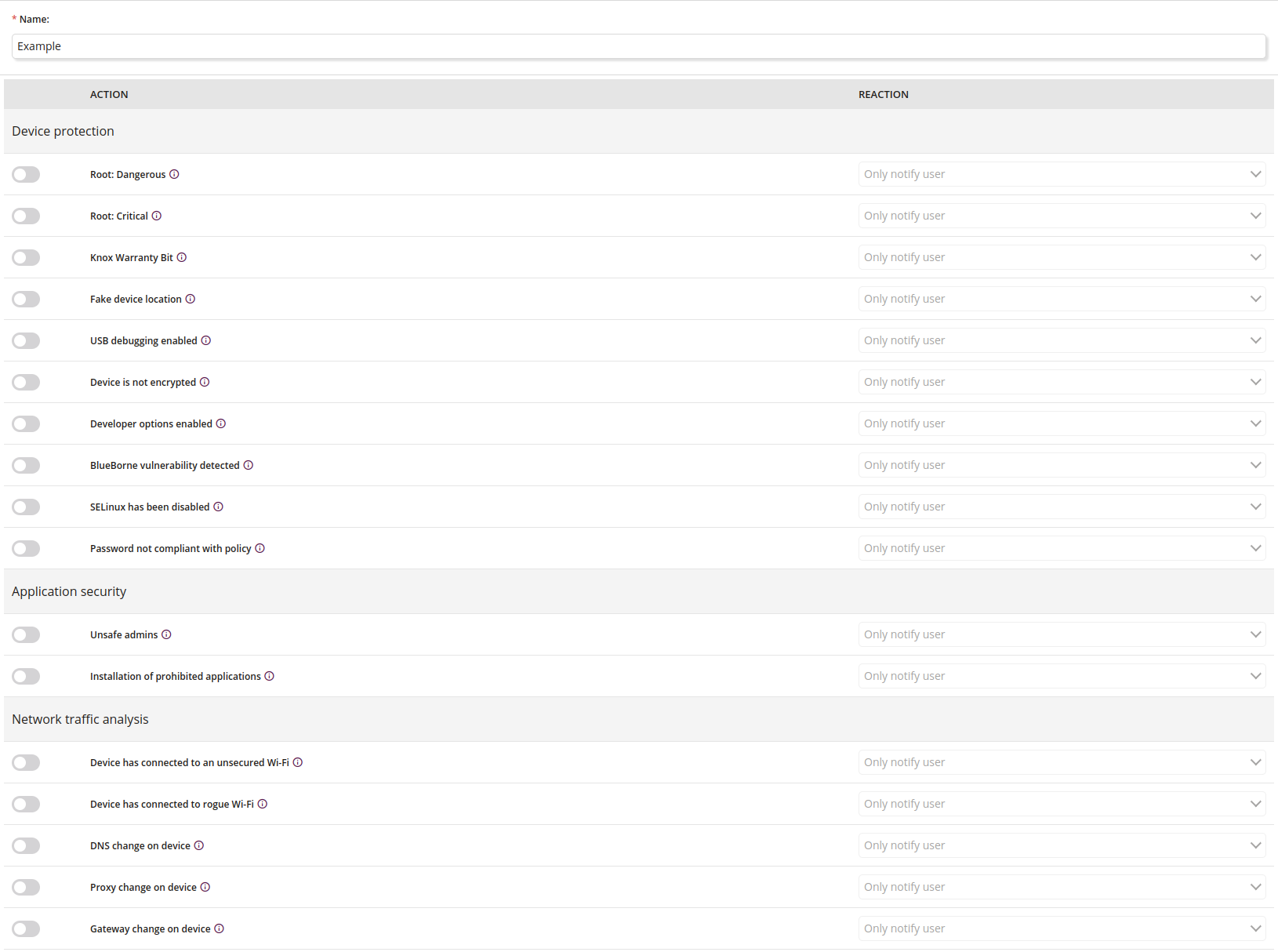

1 Nazwa

- Wprowadź nazwę profilu MTP

- Maksymalna długość tekstu to 255 znaków

- Wymagane

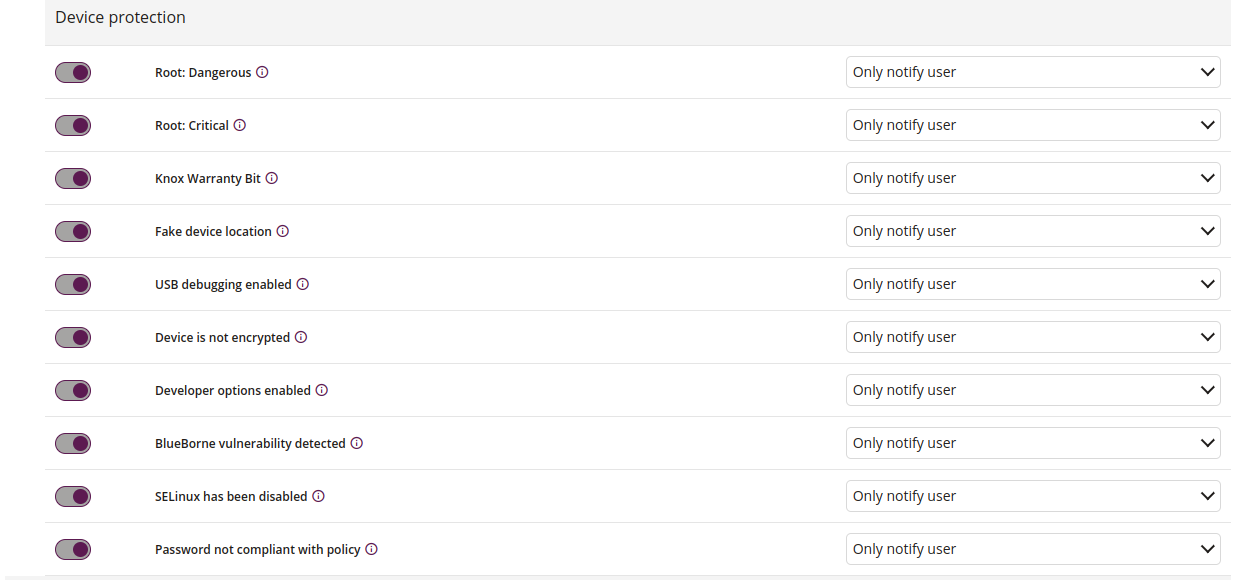

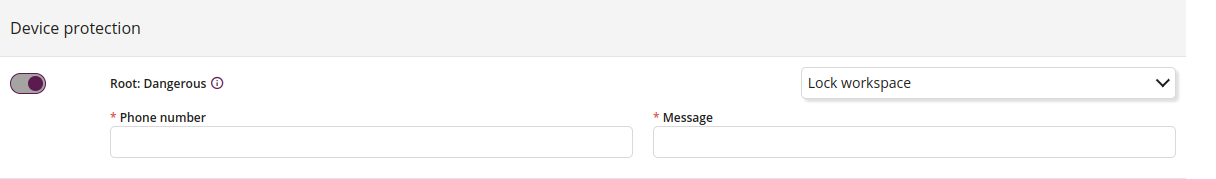

2 Ochrona urządzenia

2.1 Root: Niebezpieczne

- Na urządzeniu wykryto pliki używane do rootowania. Nie oznacza to jednak, że urządzenie zostało zrootowane. Znane są przypadki, gdy takie pliki były wcześniej zainstalowane w pamięci urządzenia.

2.2 Root: Krytyczne

- Rootowanie to proces uzyskiwania nieautoryzowanego dostępu lub podwyższonych uprawnień w systemie. Może to stworzyć luki w bezpieczeństwie, które mogą być trudne do wykrycia lub do obejścia środków bezpieczeństwa urządzenia.

2.3 Knox Warranty Bit

- Knox Warranty Bit to funkcja bezpieczeństwa, która wykrywa instalację nieoficjalnego oprogramowania na urządzeniu. Pomaga to zapobiegać złośliwym próbom dostępu do danych. Knox Warranty Bit wykrywa, czy na urządzeniu został załadowany nie-Knox kernel. Jest to bit e-fuse programowalny jednokrotnie. Jeśli na urządzeniu zainstalowano nie-Knox boot loader lub kernel, Knox nie może już zagwarantować bezpieczeństwa.

2.4 Fałszywa lokalizacja urządzenia

- Urządzenie przedstawia fałszywą lokalizację. Używanie fałszywej lokalizacji może służyć do dezorientacji systemów monitorujących urządzenie, w tym systemów przyznających dostęp do zasobów firmowych na podstawie lokalizacji urządzenia (np. geofencing). Funkcja niedostępna dla Android Enterprise Profile Owner. Funkcja wymaga użycia profilu lokalizacyjnego do prawidłowego działania.

2.5 Włączone debugowanie przez USB

- Debugowanie USB to opcja konfiguracji przeznaczona wyłącznie do celów programistycznych. Włączając debugowanie USB, urządzenie może akceptować polecenia z komputera poprzez kabel USB. Nie działa dla aktywacji Android Enterprise Profile Owner.

2.6 Włączone opcje deweloperskie

- Opcje deweloperskie to opcje konfiguracji przeznaczone wyłącznie do celów programistycznych. Po ich włączeniu, użytkownik może zmieniać zaawansowane ustawienia, co zagraża integralności konfiguracji i bezpieczeństwu urządzenia. Nie działa dla aktywacji Android Enterprise Profile Owner.

2.7 Brak hasła na urządzeniu

- Urządzenie nie jest zabezpieczone hasłem. Silne hasło chroni dane użytkownika, a także dane firmowe przed wyciekiem lub kradzieżą. Zaleca się ustawienie hasła numerycznego lub kodu PIN w celu bezpiecznego korzystania z urządzenia.

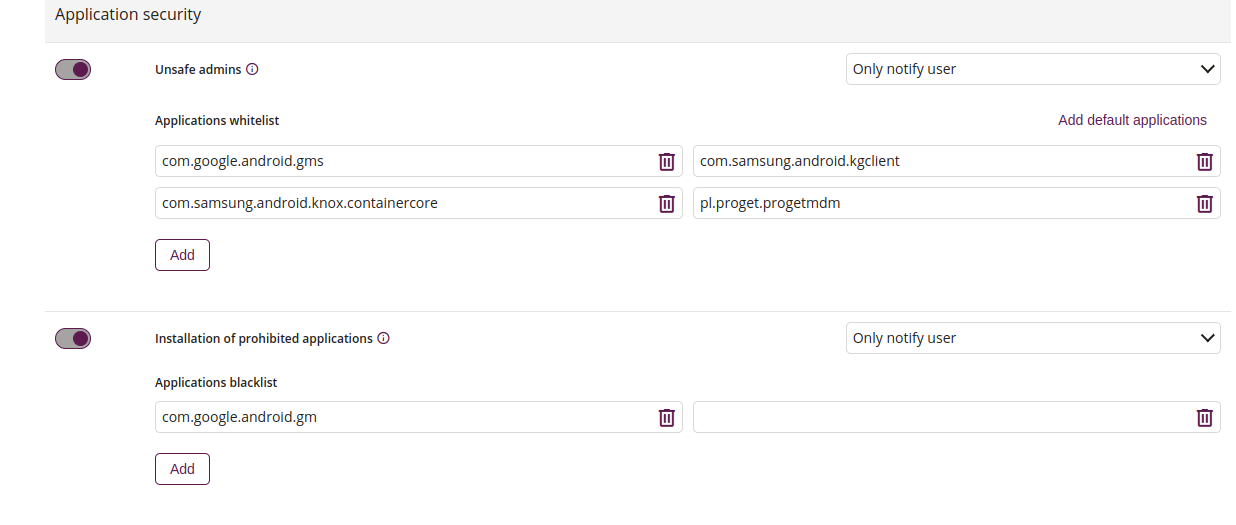

3 Bezpieczeństwo aplikacji

3.1 Niezaufani administratorzy

- Aplikacje z uprawnieniami administratora mogą częściowo kontrolować urządzenie. Najczęściej takie uprawnienia mają aplikacje do obsługi poczty, kalendarza lub inne aplikacje służbowe, które otrzymały takie uprawnienia przy dodawaniu aplikacji służbowych. Dotyczy to szczególnie aplikacji, które wymagają stosowania polityk bezpieczeństwa na urządzeniach. Jeśli aplikacja nie jest aplikacją służbową, zaleca się jej odinstalowanie.

3.2 Dodaj aplikacje domyślne

- Dodaje aplikacje z uprawnieniami administratora do kontrolowania urządzenia

3.3 Usuń

- Usuwa bieżącą aplikację z listy dozwolonych

3.4 Instalacja niedozwoloych aplikacji

- Zainstalowano aplikację oznaczoną przez administratora jako niebezpieczną lub niepożądaną.

3.5 Usuń

- Usuwa bieżące aplikacje z listy niedozwoloych

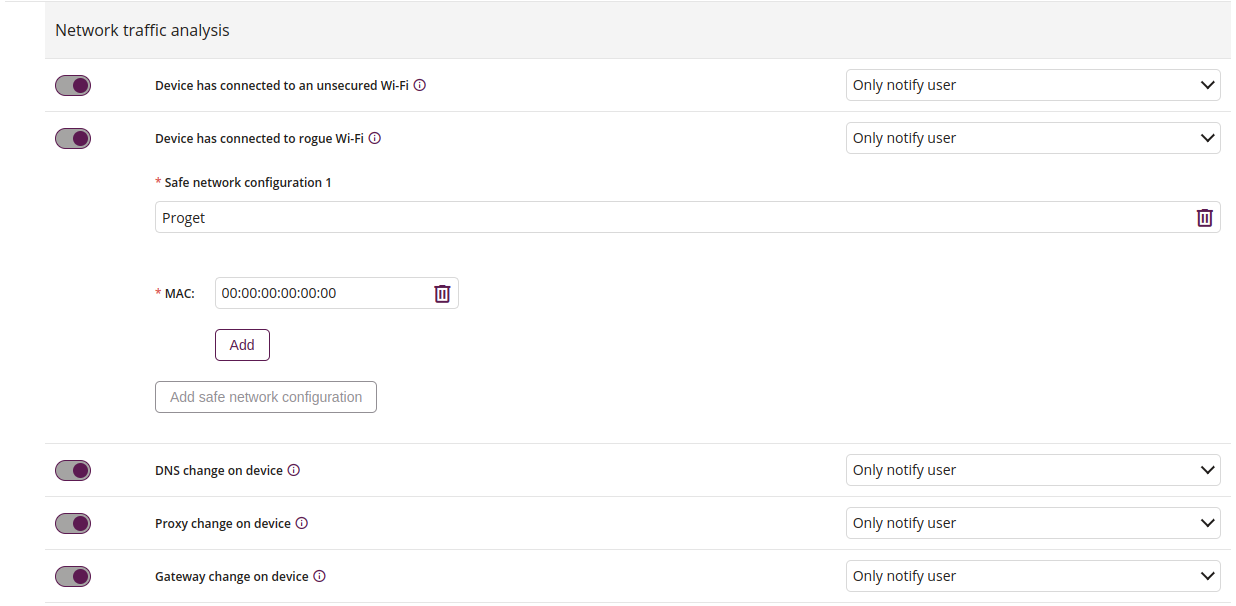

4 Analiza ruchu sieciowego

4.1 Urządzenie podłączyło się do niezabezpieczonej sieci Wi-Fi

- Niezabezpieczona sieć Wi-Fi jest podatna na atak sieciowy. Wymagana włączona usługa lokalizacji dla Androida 8 i nowszych.

4.2 Urządzenie podłączyło się do niezaufanej sieci Wi-F

- Niezaufana sieć Wi-Fi może wykorzystać podatność urządzenia na połączenie z nieznaną siecią Wi-Fi, podszywając się pod zaufaną sieć. Wymagana włączona usługa lokalizacji dla Androida 8 i nowszych.

4.3 Zaufana sieć 1

- Wprowadź SSID, aby połączyć się z bezpieczną siecią

4.4 Usuń

- Usuwa już dodaną sieć

4.5 Adres MAC

- Wprowadź poprawny adres MAC, aby dołączyć do bezpiecznej sieci

- Wymagane

4.6 Dodaj konfigurację zaufanej sieci

- Dodaje pole z nową konfiguracją bezpiecznej sieci

- Wymagane jeśli zaznaczono “Zaufana sieć 1”

4.7 Zmiana konfiguracji DNS

- Zmiana konfiguracji DNS na urządzeniu może wskazywać, że dane są wysyłane do nieznanego miejsca docelowego (może to być próba ataku typu Man in the middle). Wymagana jest włączona usługa lokalizacji dla Androida 8 i nowszych.

4.8 Zmiana konfiguracji proxy na urządzeniu

- Zmiana konfiguracji proxy na urządzeniu może wskazywać, że dane są wysyłane do nieznanego miejsca docelowego (może to być próba ataku typu Man in the middle). Wymagana jest włączona usługa lokalizacji dla Androida 8 i nowszych.

4.9 Zmiana konfiguracji gateway

- Zmiana konfiguracji gateway na urządzeniu mobilnym może wskazywać na wysyłanie danych do nieznanego miejsca docelowego (może to być próba ataku typu Man in the middle). Wymagana jest włączona usługa lokalizacji dla Androida 8 i nowszych.

Reakcje

1 Przełącznik

- Włącz przełącznik, aby wybrać reakcję

2 Reakcja

- Jedna z:

- Powiadom tylko użytkownika

- Wymaż urządzenie

- Wymaż dane firmowe

- Zablokuj przestrzeń służbową

- Zablokuj urządzenie

- Wyłącz Wi-Fi

- Wyłącz Bluetooth

3 Numer telefonu

- Wprowadź numer telefonu, aby wysłać wiadomość

- Wymagane jeśli wybrano ‘Reakcja’ jako ‘Zablokuj urządzenie’

4 Wiadomość

- Wprowadź treść, aby wysłać ją na wskazany numer

- Wymagane jeśli wybrano ‘Reakcja’ jako ‘Zablokuj urządzenie’